SSG140はFWとしてだけではなく、ライセンスオプションでIPS機能(侵入防止システム)であるDeep Inspection機能を有効にすることで、UTM(統合脅威管理)として機能する機器でもあります。

このDeep Inspection機能ですが、一番低い閾値でも、十分、不正なアクセスに対応しています。

Deep Inspection機能については、またの機会にしたいと思います。

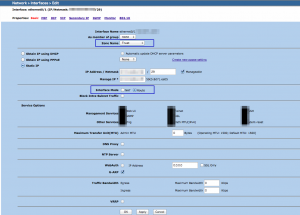

題名にある注意点ですが、SSG140の【Network】→【Interfaces】でTrustやUntrust、IPアドレス等を設定するのですが、Zone NameをTrustで設定したインターフェイスは、デフォルトで

Interface Mode がNATになります。

Trustのインターフェイスが、NATで運用されてほしくない環境構築では、注意が必要です。

Trust側で、グローバルIPアドレスを利用し、ルートが決まっている環境の場合は、Interface Mode がNATの場合、その配下にぶら下がる、サーバなどはNATで変換されたアドレスで出ていってしまい、運用に支障をきたす恐れがあります。

NATなので、アドレスが変換されて出て行くので、繋がることは繋がってしまい、NATがかかっていることが見落とされてしまう危険性があります。

検証をされる場合、Wiresharkなどで、パケットのモニタリングをして、アドレスの確認をすることをお奨めします。

Trust側でNATをかけたくない環境を構築される場合は、Interface ModeをNATからRouteへ変更して運用して下さい。

アマゾンのサーバでエラーが起こっているかもしれません。一度ページを再読み込みしてみてください。

アマゾンのサーバでエラーが起こっているかもしれません。一度ページを再読み込みしてみてください。

Speak Your Mind